大家好!我目前正在就讀資訊類科系,平常以接觸程式撰寫居多,對於資安領域的技術沒有太多了解![]() 因此希望藉由這30天的機會,以OWASP ZAP作為主要工具,從實際操作和分析,從環境架設、基本掃描到進階弱點發掘,一步步建立資安思維。

因此希望藉由這30天的機會,以OWASP ZAP作為主要工具,從實際操作和分析,從環境架設、基本掃描到進階弱點發掘,一步步建立資安思維。

我將學習如何利用ZAP自動化及主動/被動掃描常見的資安漏洞,並理解其背後的原理,以及該如何修復,例如SQL Injection、XSS等,讓我從「資安小白」進化成具備基本滲透測試技能的「資安入門者」。

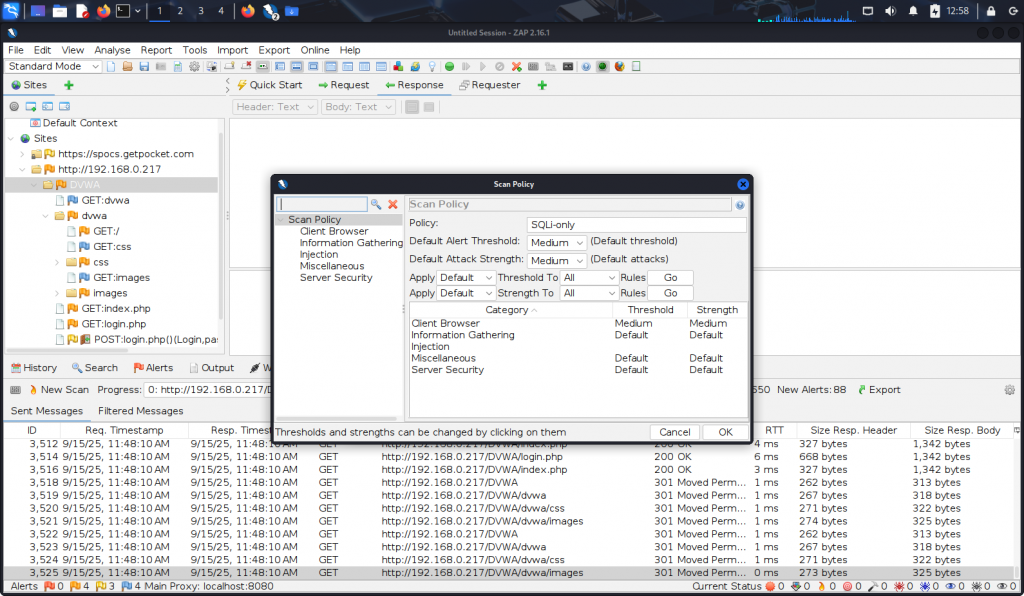

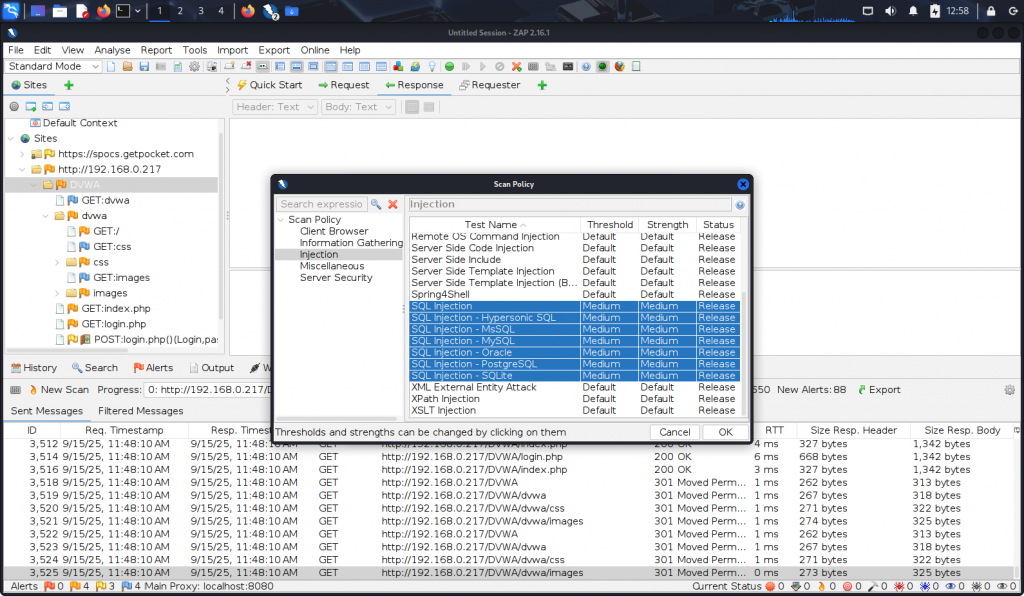

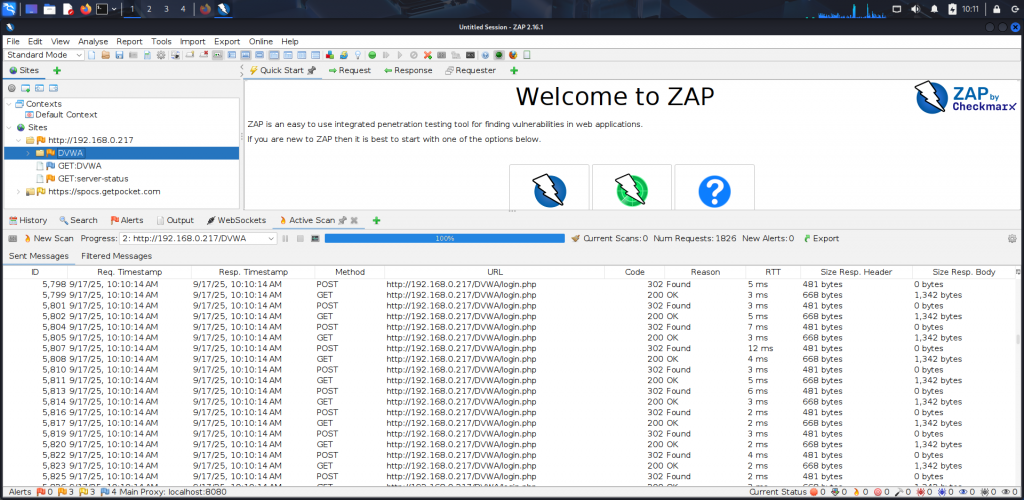

是ZAP在進行主動掃描Active Scan時,將實際傳送惡意請求來尋找Web應用程式弱點時,要執行的檢查規則和策略,也影響發出的請求數量,以及標記潛在的安全問題。

**補充:**主動掃描只能用於發現某些類型的漏洞,還是需要搭配手動測試去檢查細節。(詳細內容於前面文章已介紹)

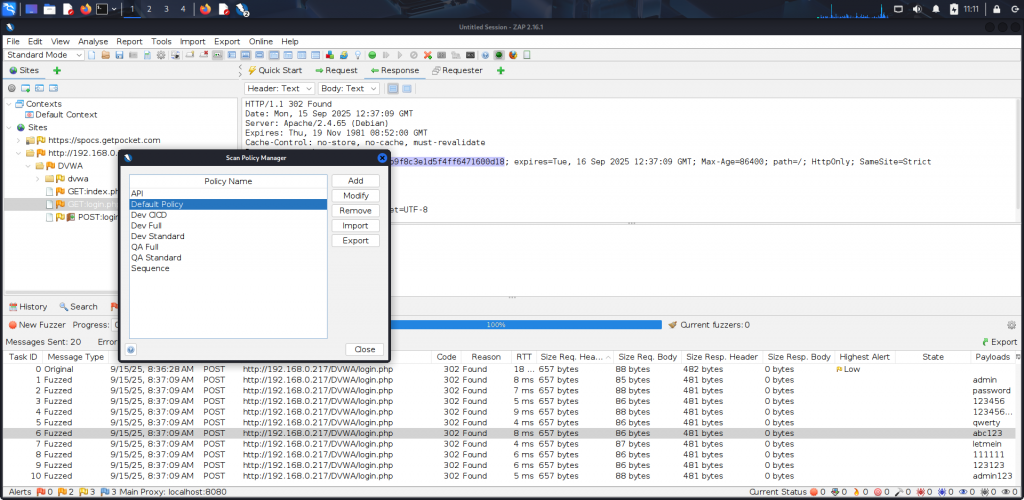

打開在ZAP畫面最上方的Analyse-Scan Policy Manager

建立SQL注入攻擊專用的Policy

在設定injection處將與SQL injection相關Scanner的threshold及strength設定為Medium

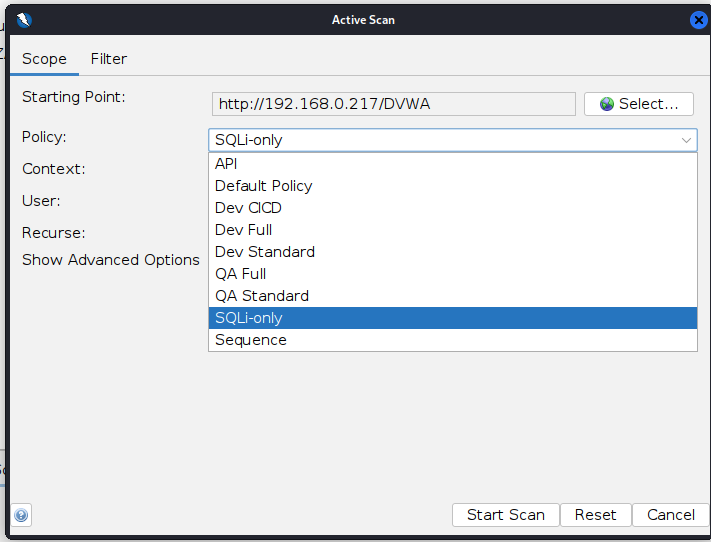

設定完成後,在點擊Attack->Active Scan...時,可以選擇剛剛自訂的Policy

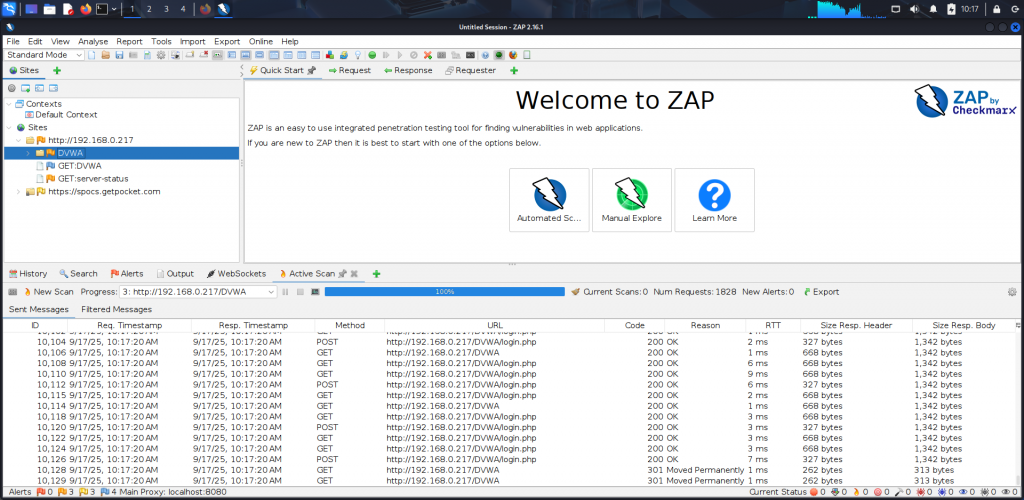

針對用時長度、Alerts總數量、高風險、中風險、低風險等進行比較。

使用自訂Policy:

使用預設Policy:

比較結果:

https://www.zaproxy.org/docs/desktop/start/features/scanpolicy/